Gestion des clés de chiffrement – Sartagas votre guide d'outils informatiques pour votre CyberSécurité.

ASHATA Clé USB 3.0 Sécurisée par Empreinte Digitale, clé USB Cryptée, clé USB par Empreinte Digitale, Cryptage Personnalisable, Reconnaissance Précise, Disque U en Métal pour Windows 7 : Amazon.fr: Informatique

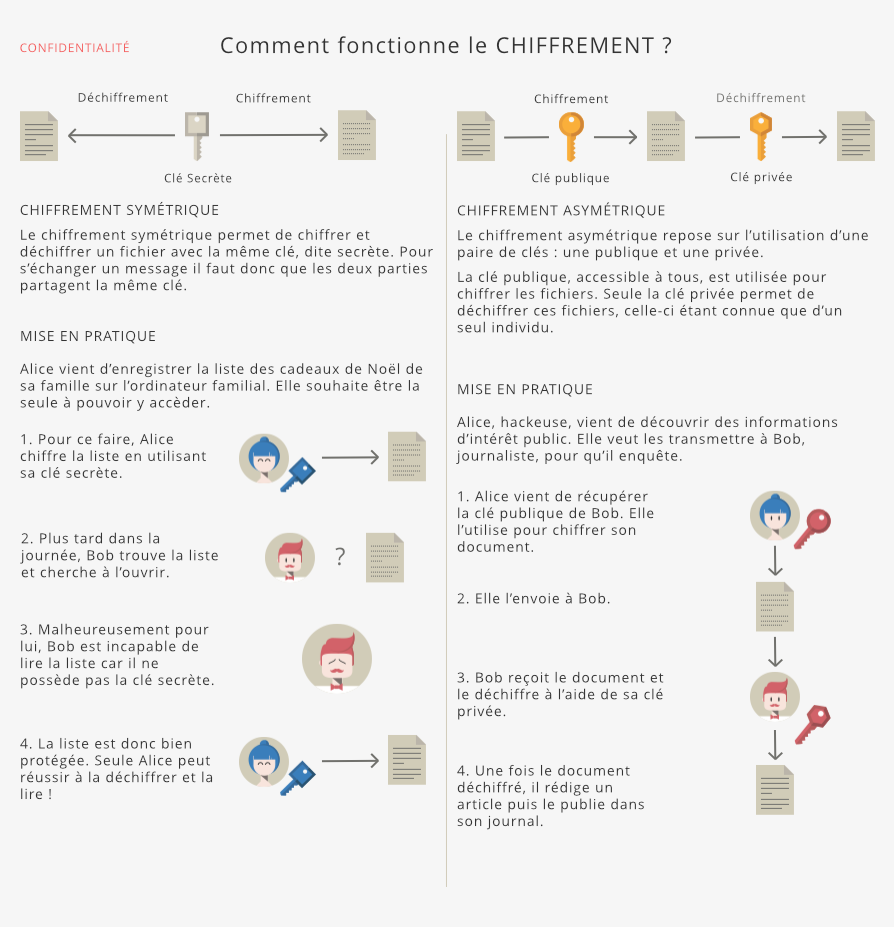

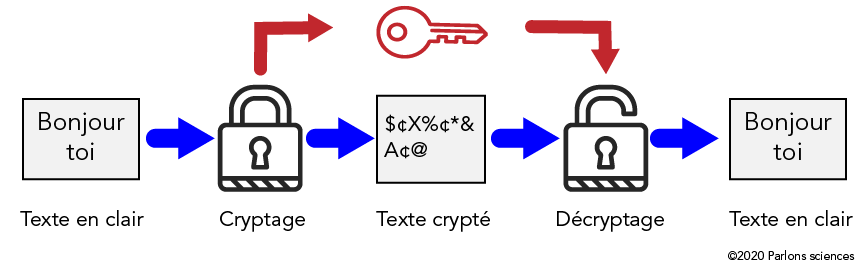

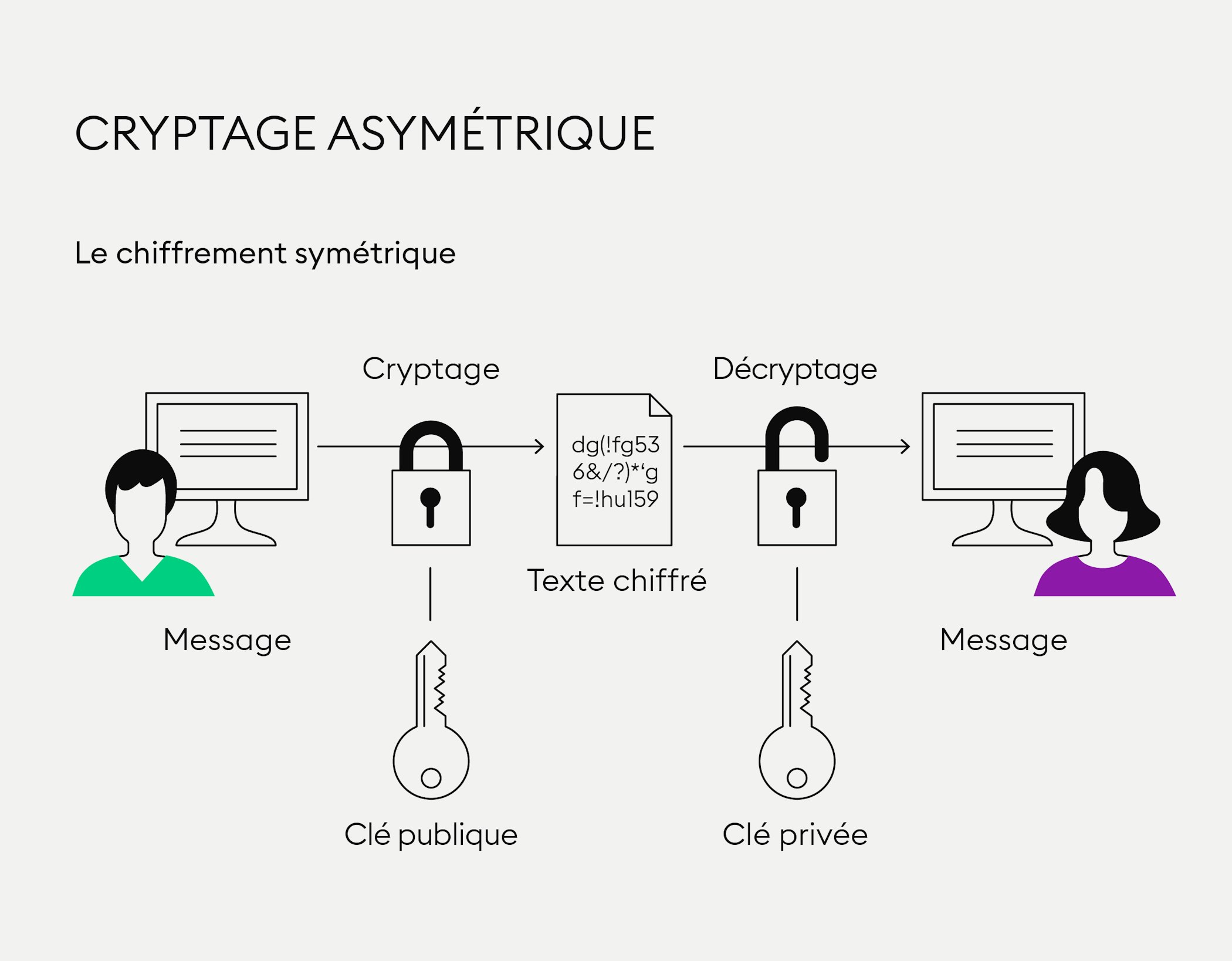

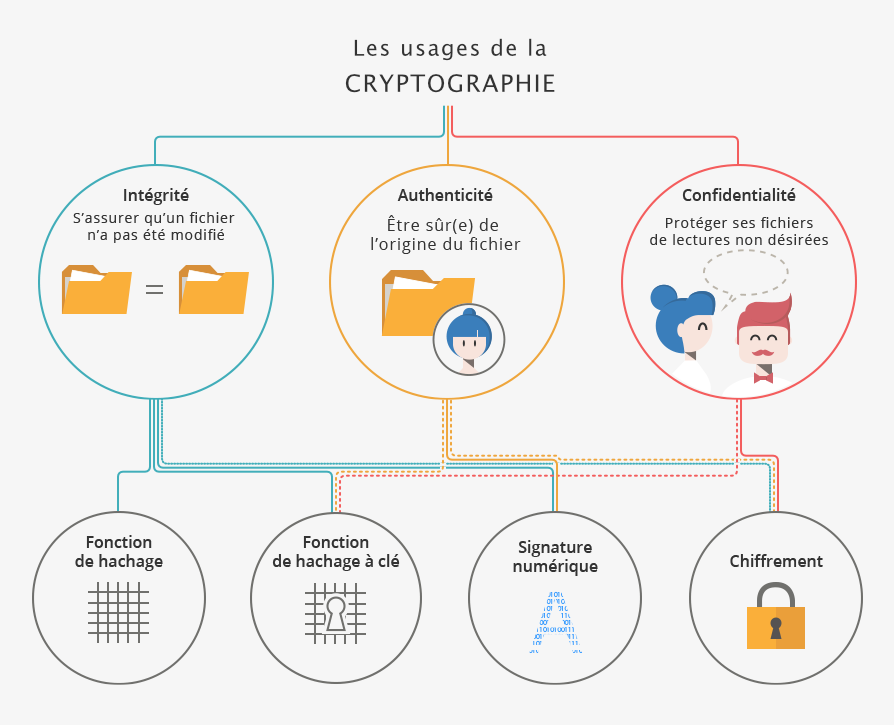

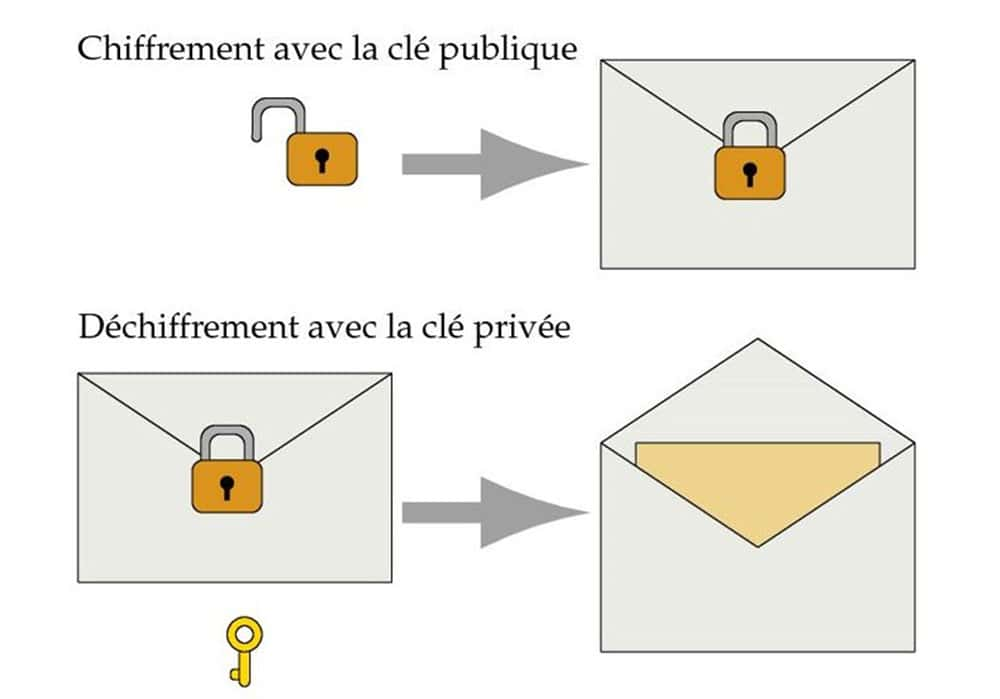

Sécurisation des communications* un cours de nsi en terminale proposé par lyceum un site open-source pour le lycée

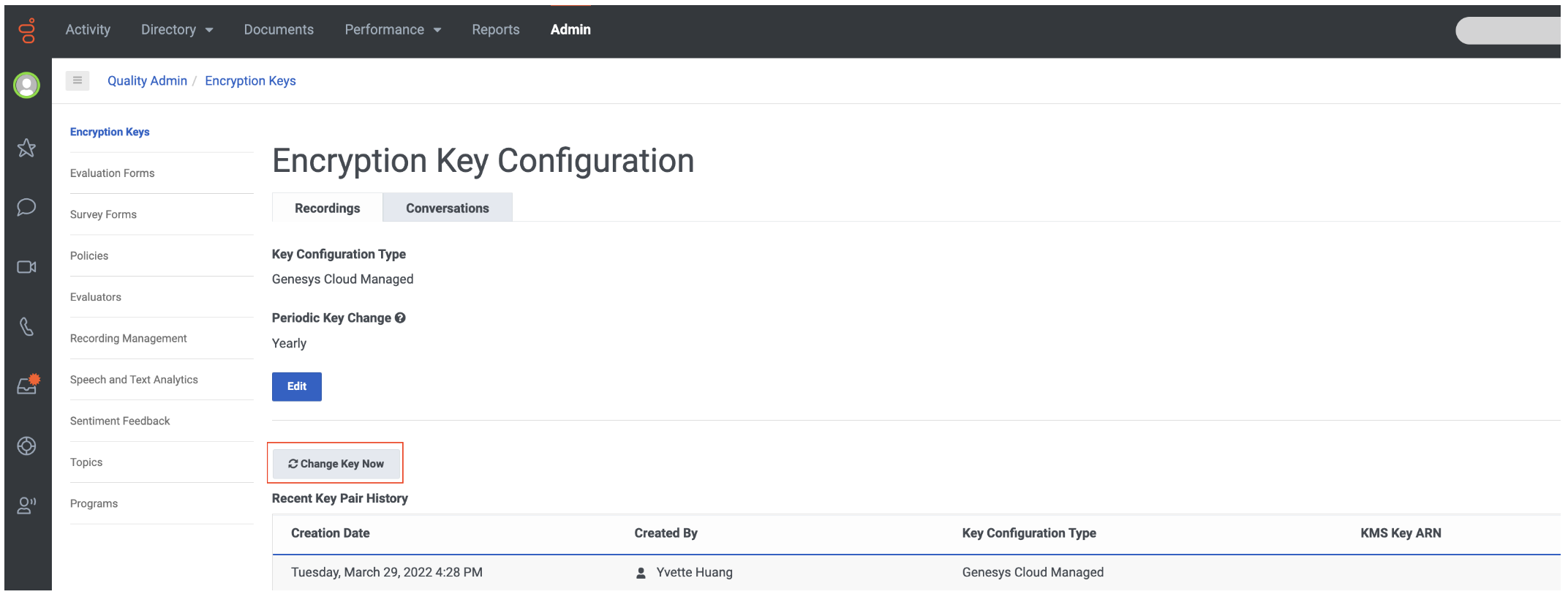

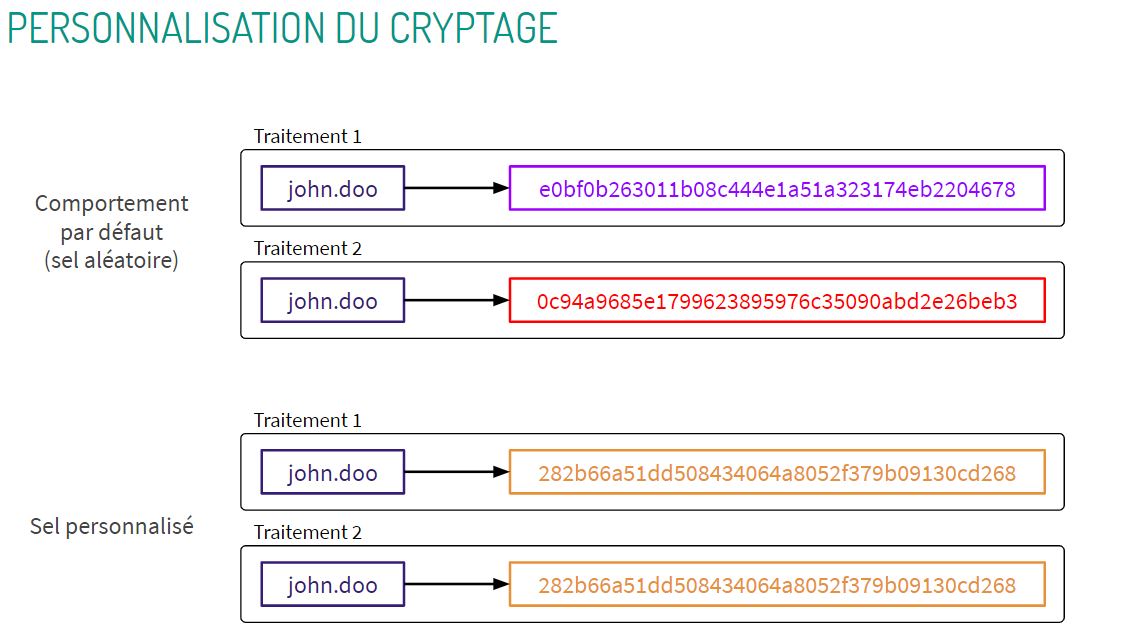

FAQ: Comment utiliser une clé de chiffrement personnalisée lors d'un traitement dans ezPAARSE ? – BLOG ezPAARSE